14468

3

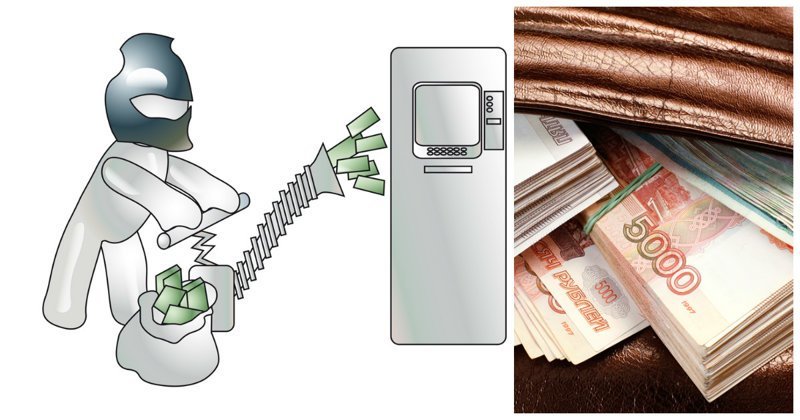

В апреле нынешнего года резко возросло число атак на банкоматы с использованием технологии BlackBox. Опытные злоумышленники получают с новичков процент за каждую удачную операцию.

Банкоматы всегда были лакомым кусочком для любителей наживы. Однако сложная система защиты практически не оставляла злоумышленникам шансов. Но попытки преодолеть эту систему предпринимались неоднократно, иногда и удачные. Так, по данным газеты "Коммерсант" за 2017 год был зафиксирован 21 такой инцидент. А в 2018 году лишь за апрель правоохранители получили информацию примерно о 10 подобных атаках.

Для этого используется технология BlackBox - к диспенсеру банкомата присоединяется постороннее устройство. Его установка возможна двумя способами: либо через просверленное отверстие в самом банкомате, либо с помощью ключей инженеров открывается сервисная часть - там, где находится компьютер.

Основная территория, на которой действуют злоумышленники - Москва и Московская область. За один раз таким образом им удается похитить до нескольких миллионов рублей. Последнее время атаки участились и повторяются буквально через день. Разумеется, не все попытки удачны, но за помощью в правоохранительные органы уже обратились 3 банка Москвы.

Основная территория, на которой действуют злоумышленники - Москва и Московская область. За один раз таким образом им удается похитить до нескольких миллионов рублей. Последнее время атаки участились и повторяются буквально через день. Разумеется, не все попытки удачны, но за помощью в правоохранительные органы уже обратились 3 банка Москвы.

Старший эксперт отдела исследования безопасности банковских систем Positive Technologies Ярослав Бабин в интервью газете "Коммерсант" отметил: нынешние атаки интересны тем, что "в данном случае явно работают хакеры на подряде. То есть опытные злоумышленники обучают желающих хищению средств из банкоматов, получая за это процент с удачно проведенной операции. Мошенники выбрали схемы, которые успешно масштабируются и легкодоступны".

В Банке России заявили, что о подобных инцидентах не осведомлены. Поскольку как такового перевода денежных средств нет, а есть физическое воздействие на банкомат, эти случаи сами пострадавшие банки могут не включать в отчетность и не предавать дело огласке.

Руководитель направления по борьбе с мошенничеством «Инфосистемы Джет» Алексей Сизов считает, что пора оснастить банкоматы сигнализацией и контролировать целостность их данных. Этого, по его мнению, вполне достаточно для защиты.

В Банке России заявили, что о подобных инцидентах не осведомлены. Поскольку как такового перевода денежных средств нет, а есть физическое воздействие на банкомат, эти случаи сами пострадавшие банки могут не включать в отчетность и не предавать дело огласке.

Руководитель направления по борьбе с мошенничеством «Инфосистемы Джет» Алексей Сизов считает, что пора оснастить банкоматы сигнализацией и контролировать целостность их данных. Этого, по его мнению, вполне достаточно для защиты.

Источник:

Ссылки по теме:

- Герман Стерлигов собирается стать мэром Москвы

- "На борту был ад": видео полета S7, экстренно севшего в в Черногории

- Москвичей избавят от походов в поликлиники

- Столичным учителям грех жаловаться на зарплату

- Банкомат "Сбербанка" взорвали гранатой: видео

Так что новость запоздала минимум на полгода.

А как же отчетность расходования средств перед органами контроля? Их написанного напрашивается вывод, что банк России открыто заявил, что они жулики.

Это сродни тому, что если на старой "электоронике" "Ну, погоди!" поймать 1000 яиц и игра покажет мультик.

Одно могу точно сказать, без открытой двери сейфа в сервисном режиме или без процессинга в рабочем режиме бабки из банкомата вылетают только в фанстастических фильмах.

Открытая дверь сводит на нет все коробочки, а вмешаться в работу процессинга, заменив хард, не возможно, потому что шифрование инфы идет на другом уровне и к системнику отношения не имеет.

Самому смешно, но реально ДОПУСТИМ такую ситуацию.

И ладно бы современные средства защиты от шаловливых рук, типа токена... :)

Тут хоть ракету запускай... если датчик положения забит кувалдой вверх ногами, то и полетит так же. Ни одна система стабилизации не спасет. :)

Фактически - подключаются к шине и дают команду на выдачу, воспринимаемую устройством как процессинговую.

Ога.. к шине подключился и ну давай процессинг эмулировать )))))))))))))))))

А еще 3DES клавиатуру на ватмане нарисовал и туда коды с оригинальной переползли "по шине".

Сцу-у-у-у-уко )

И важные все такие )

Аахахахаха)

Джампы они в бинарниках меняют)

Ну куй знает... пусть так будет... ога, нет механической блокировки, только положение "флага".

!! В идеале надо делать аналог клиент-банка !!

ДА накуй?! Откроем новый банк сразу )))

!! процессинге закрытым ключом подписывается команда (причем с учетом времени, дабы нельзя было перехватить и заспамить, время процессинга и диспенсера синхронизировано), которая летит в контроллер с открытым ключом!!

!! Насколько я знаю... !!

Это вообще моя самое любимое )) Ахахаах!!! )))

Попробуй простым языком неспециалисту объяснить суть и выкати результат. Если он будет сильно отличаться от моего - рассыплюсь в извинениях.

И это... поднимать свое самомнение за счет оскорбления других говорит о минимум наличии психологических проблем ;)

А уж источник-то какой достоверный, да и авторы с железной репутацией )

Спасибочки, наверно, но мне хватает пока что сертификатов инженера по обслуживанию банкоматов NCR и DIEBOLD и 10 лет стажа работы с ними.

Но это было трогательная такая забота обо мне. Мне как-то сын нес мороженное и уронил, потом поднял, очистил как смог и вручил )) Очень похоже )))

Что касается самомнения... сервисный инженер банкоматов - это узкая специальность без переноса специфических знаний на другие области. Короче, бесполезные в жизни навыки :)

Ладно.

Начнем с самого начала:

Банкомат - это периферическое устройство ввода/вывода. На этом его функции прекращаются.

Периферическое устройство ввода/вывода - механизм, исполняющий команды и отсылающий запросы.

3DES (Читается трайплдес) клавиатура - устройство хранения шифровальных ключей.

Шина (которая прозвучала) жгут одноцветных проводов, перекрученных в косичку (не шлейф). Примерно 30-50 шт.

Команда процессинга - поток зашифрованной информации, поступающей с конкретного адреса. Адрес прописан на харде (ура! Совпадение Соколовского!), однако поступает команда на устройство не ранее дешифровки.

Старт банкомата.

Начинается все с ввода в 3ДЕС клавиатуру кодов шифрования. Знания слегка запылились - могу в мелочах промахнуться, но это 32 пары шестнадцатиричных символов к разрядностью от 00 до FF.

Выдается в закрытом конверте в трех экземплярах: 1 Процессинг (основная часть ключа), 2. Инженер/банкомат (ответная часть ключа). 3. Служба Безопасности (контрольная сумма для .... СБ его знает)

Сравните с десятичным 4 символьным пинкодом банковской карты. Кстати! Перехватить "элетронные эманации и прочую хню" вводимого пинкода НЕЛЬЗЯ! шифрование происходит ПРИ НАЖАТИИ на кнопку клавиатуры банкомата. Дешифровка возможна только в процессинге, у которого есть ОТВЕТНАЯ часть вашего ПИН кода. Вот за что дерут с вас бабки, когда вы снимаете деньги через сторонний банкомат.

Команда процессинга шифруется на выходе, в банкомат приходит в виде шума, который дешифруется клавиатурой и исполняется, т.е. подается на шину (Ура! Второе Совпадение Соколовского!) Далее базовые знания об уровнях сигнала опустим.

Отправка инфы в процессинг идет похожим образом.

Т.е. для работы банкомата, нужно:

Адрес процессинга,

Ключи шифрования с обеих сторон. Причем одна половина ключа - в клавиатуре банкомата.

Ответная часть (банкомат), прописанная в ПО

Теоретически нужно:

- заменить 3ДЕС клавиатуру, с заранее прописанными ключами (ой.. не получится же... там же еще система уничтожения данных стоит, так что только на месте вводить надо. А хотя хрен с ним! У нас будет своя клавиатура. Перепаянная! :) )

- подложить поддельный адрес процессинга в базовые настройки, (замена харда, ога :) Ура!! Третье Совпадение Соколовского! значит уже Истина)

- врезаться в закрытый выделенный канал банка с целью перенаправления на фейк адрес процессинга (не будем дергать за Цыски - утомительно и долго. И вообще там люди 16 этапную сертификацию проходят)

Т.е. очевидно, что на хромой кобыле к боевому режиму банкомата не подобраться.

Остается тестовый.

А там на механическом уровне:

1. Свич перехода в тестовый режим. НА ЖЕЛЕЗНОМ уровне. Я рад за тех, кт думает, что это можно обойти программно, ограничившись заменой харда.

2. Токен (флешка) инженера / дискета доступа / пароль

3. На некоторых моделях еще и необходима открытая дверь сейфа при порведении диагностики, т.е. конечник в двери. Опять же уровень ЖЕЛЕЗА.

Так что и тут нет простого варианта. Тестовые отпадает.

Ну и как же нам тогда быть? А?! Чужие бабосики - вот они, рядышком! Только протяни руку сквозь сейф с подвижными пластинами внутри стенок.

Ответ - Армата! Танком вскрыть банкомат проще простого!

Где можно повеселиться:

Процессинг не видит бабки. Если кто-то ошибется и в кассету для 100 руб, напихает 5000 - вас ждет сюрприз, СБ ждет работа по выявлению победителей, а потом вас же ждет или процедура возврата, или УК РФ со статьей о незаконном обогащении.

А еще банкомат иногда проходит перепроверку своих датчиков (выход из кассеты, замятие, двойная купюра и прочее) и может выдать деньги с задержкой. Так что вы получите бонус от торопыги (не от банка) и, если нет камеры, вам фартануло.

Поэтому, если банкомат тупанул - ждите.

Он по идее должен упасть в "Сервис недоступен", потом вы звоните. Если связь с банкоматом есть, его переваливают по перезагрузке. Если не выдал - обращаетесь в банк с заявлением.

Все :) Только спорить не надо. Я и так потратил кучу времени.

Сбер?

Вы показали знания сервисника - честь и хвала. Но как раз такое описание неспециалисту непонятно, поэтому термины были примитизированы до простого "та штука тыркается туда и вжжжж".

Или вы скажете, что описанный в посте способ невозможен? Тогда я разочарую - практика по данному способу изъятия наличности есть, в т.ч. личная. Нет, не мошенник.

А так нам на завод привозили в свое время дверь офисного банкомата с аккуратно вываренным электросваркой замком как раз из Петрозаводска в 2004 или 2005 году. Наш эксперт сказал, что профессионал вырезал бы замок минимум 4 часа, но тогда время было еще непуганых идиотов, так сказать :)

Более того, я не знаю НИ одного способа обойти на программном уровне нутра банкомата.

Тут что только не звучало, даже "нефишрованные прямые команды". Такого тоже НЕТ.

Статья источник - просто желтый снег, а его с детства учат не есть.

А в НСР кассетах с 4 поколения кодировка номиналов/сенсоров магнитами шла.

Новые не знаю.

С Диболдами не знаком в принципе, видел их только в банках :)

Это не специализированный форум.

https://www.kaspersky.ru/blog/4-ways-to-hack-atm/13215/https://www.kaspersky.ru/blog/4-ways-to-hack-atm/13215/

Специалисты Лаборатории Касперского всегда готовы помочь банкам это исправить: они могут как проконсультировать сотрудников, так и протестировать защиту банковской инфраструктуры."

Вам выше подробно написали принцип работы с ключами шифрования. В роликах непонятный банкомат непонятного банка (банка ли). Вот пусть умники из Касперского продемонстрируют съем денег с рабочего банкомата сети Сбербанка хотя бы, а не с муляжей для самопиара с помощью всемогущей черной коробочки и смартфона. Касперскому денег не хватает, видать, после введения санкций в его адрес со стороны США, начал пиариться таким образом, пытается свое ПО внедрить в банки. Если бы эта дичь работала, то банкоматы опустошены были бы массово во многих странах.

На пятый год работы он уже не требовался - по звуку самодиагностики можно было понять куда лезть и что смотреть.

Хорошее было время...

Просто большинство банков вовремя внедряют соответствующие решения и мошенничество не становится повсеместным.

Помните, как пару раз один слон отказывался принимать 5 000 купюры до обновления именно банкоматного ПО с настройками датчиков?

Пытливые умы находят "дыры" в разных местах.

А некоторые банки не так трепетно относятся к своей безопасности. Вот и здесь скорее всего был найден банчок без необходимого апгрейда - его железо и стали трясти.

А так сертификатов по банкоматам не имею, все, чему научился - на собственном опыте логикой и методом перебора, чего для профессиональной работы в банке было мало.

По статье. Если взять Касперычей за яйца, то услышите то, что я вам скажу и без них. Это для годится ГОЛЫХ и незащищенных банковских систем. Такие есть ТОЛЬКО в теории. Почему - я описывал ранее. Недаром у них все идет с отсылкой ЕСЛИ.

Вывод сразу, если не будете читать ниже:

Когда котику делать нечего, он яйца лижет.

Это присказка очень точно отражает смысл написания статьи Лабораторией Касперского.

Если дочитаете, в конце расскажу реальный пример классического хака банковской системы прямо из первых уст.

Рассмотрим внимательно этого сферического кота в вакууме, которому заняться нечем:

Первый пример: Банкомат не ВОСПРИНИМАЕТ прямых команд, он прогоняет их через дешифратор, который понимает только специально для него зашифрованную команду.

Как сделать рабочим данный пример: ОЧЕНЬ просто. Надо создать КЛОН процессиногово центра, включая ключи шифрования. Всего-то....

Халява... пошел в процессинговый центр да скопировал ))) Сам каждое утро так делаю, когда выхожу мусор выносить.

ИЛИ надо снести ключи в клавиатуре. Правда врать не буду: я не знаю, будет ли после этого работать банкомат.

Пример 2:

"Сеть с банкоматами нередко не сегментирована, а сами банкоматы зачастую настроены неправильно" - НЕТ. Сегментирована, настроены.

"Который дает злоумышленнику полный контроль над банкоматами" - НЕ ДАЕТ. По той же причине, что и выше.

Банкоматы работают все по одному протоколу... это ПРАВДА. Осталось только уточнить у Касперычей , что именно они имели ввиду под словом "протокол" IP или GSM чтоли? :)

Пример 3:

Если он его смог вывести в сервис режим - зачем ему коробочка? Просто по человечески любопытно :)

ЕСЛИ вы получили доступ к сервисным функциям - вы царь и бог этого банкомата. Можете что угодно делать: хоть щелкать шторкой выдачи денег на проходящих девчонок.

Кстати, если получится добраться до потрошков в верхней зоне НСР (там нет доступа к системе выдачи денег), то можно нажать тестовую кнопку чекового принтера и он напечатает улыбающийся смайлик. Причем в боевом режиме. Черезстенные банкоматы просто сказка для этой шутки. Приходит чел, снимает балланс, берет чек.... в этот момент выезжает другой чек. Любопытство обычно побеждает (не всегда) и банкомат "улыбается" клиенту :) Если клиент охренел от удивления, жмете кнопку еще раз... тогда он еще больше охренеет.

Двум девушкам Петрозаводска из далекого 2005 года от банкомата Сбера Первомайском большой привет. Я тоже смеялся, глядя как вы угораете :)

Пример 4:

"если банковская сеть скомпрометирована." Опять ЕСЛИ.

В Сбере такого нет. И сети интернет НЕТ, а есть галимый выделенный канал. Даже работать с удаленной настройкой видеорегистраторов приходилось в кабинете СБ, после подписания кучи бумажек.

Теперь обещанный классический хак, имевший место в одном банке (не Сбер) с очень плотной рассадкой сотрудников.

Решил один начальник банка слегка ошибиться в цифрах курса при внесении их в систему. А потом немного поконвертировать. И надо же было такому случиться, что через стенку это услышал обычный оператор. И он тоже немного поконвертировал. Аж на машину и шикарный отпуск ))

Начальник сел (другая история, на его сумму навесили аж 13 коррупционных дел, которые были доблестно "раскрыты"), а оператор потерял право работать в банковской сфере и теперь торчит хренову гору денег банку. Конец сказки.

Вот оператор - хакер классический. Нашел единственную уязвимость - человеческий фактор. Вот только воспользоваться должным образом не сумел. Погорел на том же - на человеческом факторе.

Диспенсер никак не связан с пин-падом и ключами в нем, ему не с чем сравнивать прилетающие команды. Сейчас вроде как такое мутят, но я не в курсе что конкретно.

>>>Если кто-то ошибется и в кассету для 100 руб, напихает 5000 - вас ждет сюрприз,

Никакого сюрприза, только разве при убитой измерительной станции или изначально неправильно забитыми данными по банкнотам. Вы для этого прописываете параметры банкнот (на NCR) или делаете Reference Value (для винкоров). Винкор гарантированно отличает 100 от 5000.

Писать про токены, необходимость перезагрузки для выхода в сервисный режим и хардовую блокировку по конечным выключателям я даже не буду по причине того, что это второй и не последний уровень безопасности.

Про то, что защита исключительно в тестовом ПО, это горячечный бред сивой кобылы.

Вы почему-то не хотете запихать себе в голову, что "обычной заменой управляющего устройства..." хрен отделаешься.

Банкомат, бл@дь, это не ОБЫЧНОЕ УСТРОЙСТВО, а система повышеннной безопасности и сохранности. Куй знает, как это до вашего сознания донести.

Вотп ример:

Ваш кореш, бухой в дрова, следит а тем, чтобы на дискотеке вам вломили. Он - ваш телохранитель. Ваша безопасность. Так вот.... у Путина, тоже есть телохранитель. Так вот уровень банкомата - телохранитель Путина. А вы меряете его мерками вашего бухого кореша.

Я и без этого вполне развернуто дал ответ, почему в статье бред написан.

Тема закрыта.

Чертово подсознание

А так, если задуматься, то высока вероятность, что банки всё же свое согласие давали, по сути грабили самих же себя, чтоб подоить страховые.

Россия же.

Но вы этих согласий само собой никогда и не увидите.

Мы же-ж проголосавали все, что стабильности - быть! :)

А вообще ты платишь за слабую экономику.

Если на уровне детского сада, то:

Для обеспечения работы банков, ЦетроБанк выдает ПОД ПРОЦЕНТ (ставка рефинансирования) деньги банкам, чтобы они могли вам дать эти деньги ПОД ПРОЦЕНТ (кредит) и вернуть ЦБ бабки с ПРОЦЕНТАМИ :) Так что ниже ставки рефинансирования процент никогда не станет.